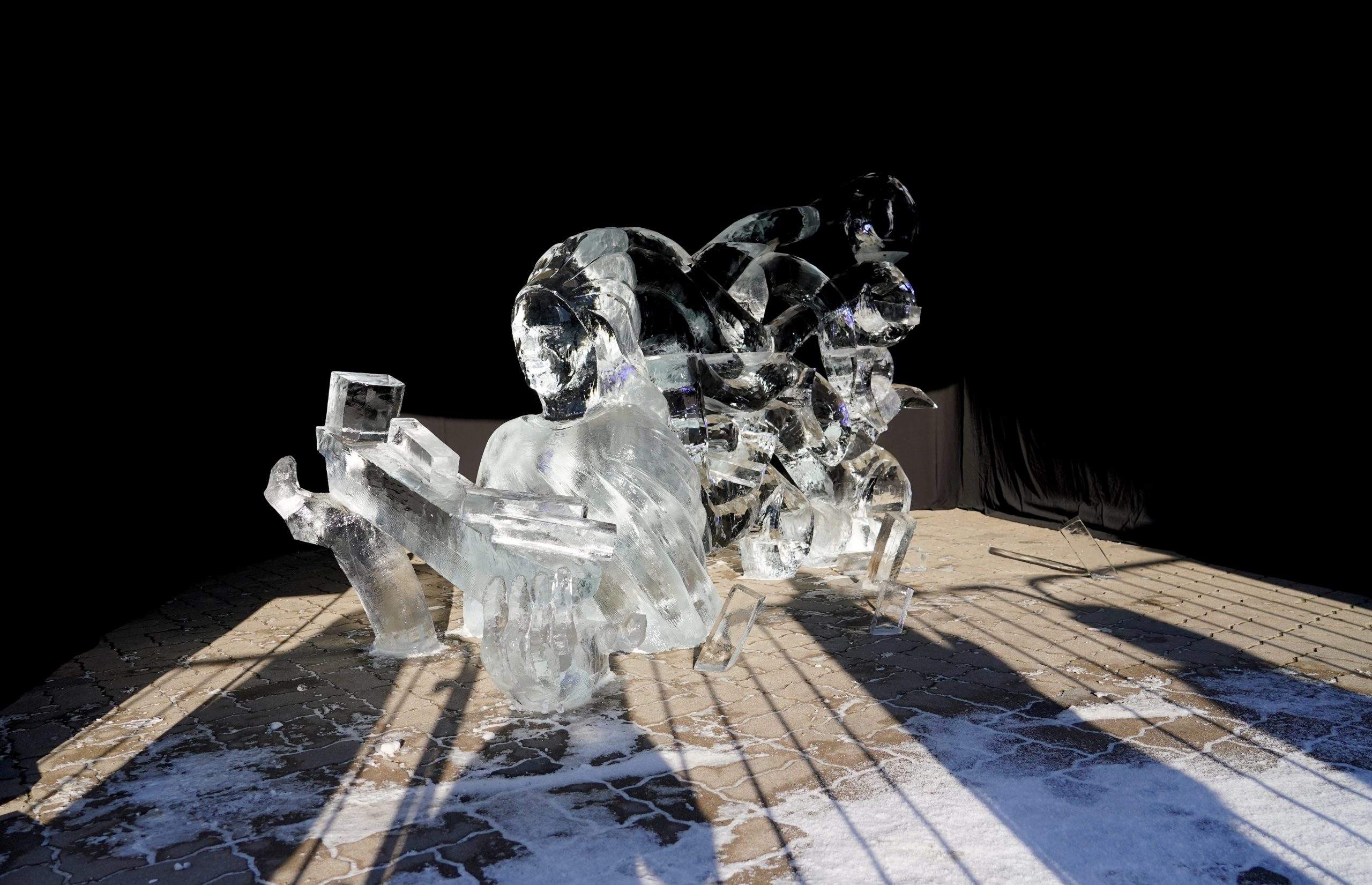

“Raudošais eņģelis” televizorā 7

“WikiLeaks” paziņojumā teikts, ka CIP nesen zaudējusi kontroli pār plašu CIP kiberuzbrukumu instrumentāriju un ar tiem saistītajiem dokumentiem, kas datēti no 2013. līdz 2016. gadam. Dokumenti nesankcionētā veidā nokļuvuši pie bijušajiem ASV valdības hakeriem un līgumdarbiniekiem. “WikiLeaks” atklāja, ka dokumenti iegūti no “izolēta, augstas drošības tīkla” CIP Kiberizlūkošanas centrā. Nav zināms, vai tos noplūdinājis kāds CIP darbinieks vai arī dokumenti iegūti, ielaužoties kāda darbinieka datorā, vai uzlaužot serveri, kur šāda informācija glabāta. Publicētās informācijas apjoms jau pārsniedz kopējo lappušu skaitu, ko pirmajos trīs gados publiskoja bijušais ASV specdienestu līdzstrādnieks Edvards Snoudens. Dokumenti liecina, ka ap 2014. gadu CIP sākusi pētīt, kā inficēt transporta līdzekļu kontroles sistēmas, iespējams, ar mērķi veikt nekonstatējamas slepkavības, atzīmē “WikiLeaks”.

Publiskotie materiāli liecina, ka notikusi plaša kiberuzbrukumu metožu un informācijas apmaiņa starp CIP, ASV Nacionālo drošības pārvaldi un citiem ASV izlūkdienestiem, kā arī ar izlūkdienestiem Austrālijā, Kanādā, Jaunzēlandē un Britānijā. Dokumenti satur arī informāciju par spiegošanas tehnikām, kas aizgūtas no citām valstīm, tostarp Krievijas. Tomēr pašus uzlaušanas rīkus “WikiLeaks” neatklāja, norādot, ka plāno nogaidīt, līdz kļūs skaidrāks, kā šādas programmatūras var tikt analizētas, padarītas nekaitīgas un publiskotas. Dokumentos minētajiem uzlaušanas rīkiem doti amizanti nosaukumi, piemēram, “Fight Club”, “Jukebox”, “Bartender” un “Wild Turkey”. Ierīce, ar kuras palīdzību var piekļūt televizoram “Samsung Smart”, nosaukta par “Weeping Angel” (“Raudošais eņģelis”). Dokumentos apspriests, kā “apmuļķot” pretvīrusu programmas, ko ražojušas starptautiskās vadošās kompānijas šajā jomā, tostarp “Kaspersky Lab”, “BitDefender”, “AVG Technologies” un “F-Secure”. Dokumentos atrodamas arī instrukcijas, kā piekļūt lietotājvārdiem un parolēm interneta pārlūkprogrammās “Microsoft Explorer”, “Google Chrome” un “Mozilla Firefox”. Daļa CIP dokumentu klasificēti kā “slepeni” vai “ļoti slepeni” un nav paredzēti nodošanai ārvalstu pilsoņiem. Vienā no dokumentiem norādīts, ka šādi ārvalstīs izvietotie hakeri tiek pasargāti no saistīšanas ar ASV valdību. Eksperti atzīmē, ka kiberuzbrukumu izmeklēšanā viens no grūtākajiem uzdevumiem parasti ir atklāt, kura valsts stāv aiz tiem.